شبکه های کامپيوتری

يک شبکه شامل مجموعه ای از دستگاهها ( کامپيوتر ، چاپگر و ... ) بوده که با استفاده از يک روش ارتباطی ( کابل ، امواج راديوئی ، ماهواره ) و به منظور اشتراک منابع فيزيکی ( چاپگر) و اشتراک منابع منطقی ( فايل ) به يکديگر متصل می گردند. شبکه ها می توانند با يکديگر نيز مرتبط شده و شامل زير شبکه هائی باشند.

تفسيم بندی شبکه ها

.شبکه های کامپيوتری را بر اساس مولفه های متفاوتی تقسيم بندی می نمايند. در ادامه به برخی از متداولترين تقسيم بندی های موجود اشاره می گردد .

تقسيم بندی بر اساس نوع وظايف

کامپيوترهای موجود در شبکه را با توجه به نوع وظايف مربوطه به دو گروه عمده : سرويس دهندگان (Servers) و يا سرويس گيرندگان (Clients) تقسيم می نمايند. کامپيوترهائی در شبکه که برای ساير کامپيوترها سرويس ها و خدماتی را ارائه می نمايند ، سرويس دهنده ناميده می گردند. کامپيوترهائی که از خدمات و سرويس های ارائه شده توسط سرويس دهندگان استفاده می کنند ، سرويس گيرنده ناميده می شوند . در شبکه های Client-Server ، يک کامپيوتر در شبکه نمی تواند هم به عنوان سرويس دهنده و هم به عنوان سرويس گيرنده ، ايفای وظيفه نمايد.

در شبکه های Peer-To-Peer ، يک کامپيوتر می تواند هم بصورت سرويس دهنده و هم بصورت سرويس گيرنده ايفای وظيفه نمايد.

يک شبکه LAN در ساده ترين حالت از اجزای زير تشکيل شده است :

-

دو کامپيوتر شخصی . يک شبکه می تواند شامل چند صد کامپيوتر باشد. حداقل يکی از کامپيوترها می بايست به عنوان سرويس دهنده مشخص گردد. ( در صورتی که شبکه از نوع Client-Server باشد ). سرويس دهنده، کامپيوتری است که هسته اساسی سيستم عامل بر روی آن نصب خواهد شد.

-

يک عدد کارت شبکه (NIC) برای هر دستگاه. کارت شبکه نظير کارت هائی است که برای مودم و صدا در کامپيوتر استفاده می گردد. کارت شبکه مسئول دريافت ، انتقال ، سازماندهی و ذخيره سازی موقت اطلاعات در طول شبکه است . به منظور انجام وظايف فوق کارت های شبکه دارای پردازنده ، حافظه و گذرگاه اختصاصی خود هستند.

تقسيم بندی بر اساس توپولوژی

الگوی هندسی استفاده شده جهت اتصال کامپيوترها ، توپولوژی ناميده می شود. توپولوژی انتخاب شده برای پياده سازی شبکه ها، عاملی مهم در جهت کشف و برطرف نمودن خطاء در شبکه خواهد بود. انتخاب يک توپولوژی خاص نمی تواند بدون ارتباط با محيط انتقال و روش های استفاده از خط مطرح گردد. نوع توپولوژی انتخابی جهت اتصال کامپيوترها به يکديگر ، مستقيما" بر نوع محيط انتقال و روش های استفاده از خط تاثير می گذارد. با توجه به تاثير مستقيم توپولوژی انتخابی در نوع کابل کشی و هزينه های مربوط به آن ، می بايست با دقت و تامل به انتخاب توپولوژی يک شبکه همت گماشت . عوامل مختلفی جهت انتخاب يک توپولوژی بهينه مطرح می شود. مهمترين اين عوامل بشرح ذيل است :

- هزينه . هر نوع محيط انتقال که برای شبکه LAN انتخاب گردد، در نهايت می بايست عمليات نصب شبکه در يک ساختمان پياده سازی گردد. عمليات فوق فرآيندی طولانی جهت نصب کانال های مربوطه به کابل ها و محل عبور کابل ها در ساختمان است . در حالت ايده آل کابل کشی و ايجاد کانال های مربوطه می بايست قبل از تصرف و بکارگيری ساختمان انجام گرفته باشد. بهرحال می بايست هزينه نصب شبکه بهينه گردد.

- انعطاف پذيری . يکی از مزايای شبکه های LAN ، توانائی پردازش داده ها و گستردگی و توزيع گره ها در يک محيط است . بدين ترتيب توان محاسباتی سيستم و منابع موجود در اختيار تمام استفاده کنندگان قرار خواهد گرفت . در ادارات همه چيز تغيير خواهد کرد.( لوازم اداری، اتاقها و ... ) . توپولوژی انتخابی می بايست بسادگی امکان تغيير پيکربندی در شبکه را فراهم نمايد. مثلا" ايستگاهی را از نقطه ای به نقطه ديگر انتقال و يا قادر به ايجاد يک ايستگاه جديد در شبکه باشيم .

سه نوع توپولوژی رايج در شبکه های LAN استفاده می گردد :

توپولوژی BUS

يکی از رايجترين توپولوژی ها برای پياده سازی شبکه های LAN است . در مدل فوق از يک کابل به عنوان ستون فقرات اصلی در شبکه استفاده شده و تمام کامپيوترهای موجود در شبکه ( سرويس دهنده ، سرويس گيرنده ) به آن متصل می گردند.

مزايای توپولوژی BUS

-

کم بودن طول کابل . بدليل استفاده از يک خط انتقال جهت اتصال تمام کامپيوترها ، در توپولوژی فوق از کابل کمی استفاده می شود.موضوع فوق باعث پايين آمدن هزينه نصب و ايجاد تسهيلات لازم در جهت پشتيبانی شبکه خواهد بود.

-

ساختار ساده . توپولوژی BUS دارای يک ساختار ساده است . در مدل فوق صرفا" از يک کابل برای انتقال اطلاعات استفاده می شود.

-

توسعه آسان . يک کامپيوتر جديد را می توان براحتی در نقطه ای از شبکه اضافه کرد. در صورت اضافه شدن ايستگاههای بيشتر در يک سگمنت ، می توان از تقويت کننده هائی به نام Repeater استفاده کرد.

معايب توپولوژی BUS

-

مشکل بودن عيب يابی . با اينکه سادگی موجود در تويولوژی BUS امکان بروز اشتباه را کاهش می دهند، ولی در صورت بروز خطاء کشف آن ساده نخواهد بود. در شبکه هائی که از توپولوژی فوق استفاده می نمايند ، کنترل شبکه در هر گره دارای مرکزيت نبوده و در صورت بروز خطاء می بايست نقاط زيادی به منظور تشخيص خطاء بازديد و بررسی گردند.

-

ايزوله کردن خطاء مشکل است . در صورتی که يک کامپيوتر در توپولوژی فوق دچار مشکل گردد ، می بايست کامپيوتر را در محلی که به شبکه متصل است رفع عيب نمود. در موارد خاص می توان يک گره را از شبکه جدا کرد. در حالتيکه اشکال در محيط انتقال باشد ، تمام يک سگمنت می بايست از شبکه خارج گردد.

-

ماهيت تکرارکننده ها . در موارديکه برای توسعه شبکه از تکرارکننده ها استفاده می گردد، ممکن است در ساختار شبکه تغييراتی نيز داده شود. موضوع فوق مستلزم بکارگيری کابل بيشتر و اضافه نمودن اتصالات مخصوص شبکه است .

توپولوژی STAR

در اين نوع توپولوژی همانگونه که از نام آن مشخص است ، از مدلی شبيه "ستاره" استفاده می گردد. در اين مدل تمام کامپيوترهای موجود در شبکه معمولا" به يک دستگاه خاص با نام " هاب " متصل خواهند شد.

مزايای توپولوژی STAR

-

سادگی سرويس شبکه . توپولوژی STAR شامل تعدادی از نقاط اتصالی در يک نقطه مرکزی است . ويژگی فوق تغيير در ساختار و سرويس شبکه را آسان می نمايد.

-

در هر اتصال يکدستگاه . نقاط اتصالی در شبکه ذاتا" مستعد اشکال هستند. در توپولوژی STAR اشکال در يک اتصال ، باعث خروج آن خط از شبکه و سرويس و اشکال زدائی خط مزبور است . عمليات فوق تاثيری در عملکرد ساير کامپيوترهای موجود در شبکه نخواهد گذاشت .

-

کنترل مرکزی و عيب يابی . با توجه به اين مسئله که نقطه مرکزی مستقيما" به هر ايستگاه موجود در شبکه متصل است ، اشکالات و ايرادات در شبکه بسادگی تشخيص و مهار خواهند گرديد.

-

روش های ساده دستيابی . هر اتصال در شبکه شامل يک نقطه مرکزی و يک گره جانبی است . در چنين حالتی دستيابی به محيط انتقال حهت ارسال و دريافت اطلاعات دارای الگوريتمی ساده خواهد بود.

معايب توپولوژی STAR

-

زياد بودن طول کابل . بدليل اتصال مستقيم هر گره به نقطه مرکزی ، مقدار زيادی کابل مصرف می شود. با توجه به اينکه هزينه کابل نسبت به تمام شبکه ، کم است ، تراکم در کانال کشی جهت کابل ها و مسائل مربوط به نصب و پشتيبنی آنها بطور قابل توجهی هزينه ها را افزايش خواهد داد.

-

مشکل بودن توسعه . اضافه نمودن يک گره جديد به شبکه مستلزم يک اتصال از نقطه مرکزی به گره جديد است . با اينکه در زمان کابل کشی پيش بينی های لازم جهت توسعه در نظر گرفته می شود ، ولی در برخی حالات نظير زمانيکه طول زيادی از کابل مورد نياز بوده و يا اتصال مجموعه ای از گره های غير قابل پيش بينی اوليه ، توسعه شبکه را با مشکل مواجه خواهد کرد.

-

وابستگی به نقطه مرکزی . در صورتی که نقطه مرکزی ( هاب ) در شبکه با مشکل مواجه شود ، تمام شبکه غيرقابل استفاده خواهد بود.

توپولوژی RING

در اين نوع توپولوژی تمام کامپيوترها بصورت يک حلقه به يکديگر مرتبط می گردند. تمام کامپيوترهای موجود در شبکه ( سرويس دهنده ، سرويس گيرنده ) به يک کابل که بصورت يک دايره بسته است ، متصل می گردند. در مدل فوق هر گره به دو و فقط دو همسايه مجاور خود متصل است . اطلاعات از گره مجاور دريافت و به گره بعدی ارسال می شوند. بنابراين داده ها فقط در يک جهت حرکت کرده و از ايستگاهی به ايستگاه ديگر انتقال پيدا می کنند.

مزايای توپولوژی RING

-

کم بودن طول کابل . طول کابلی که در اين مدل بکار گرفته می شود ، قابل مقايسه به توپولوژی BUS نبوده و طول کمی را در بردارد. ويژگی فوق باعث کاهش تعداد اتصالات ( کانکتور) در شبکه شده و ضريب اعتماد به شبکه را افزايش خواهد داد.

-

نياز به فضائی خاص جهت انشعابات در کابل کشی نخواهد بود.بدليل استفاده از يک کابل جهت اتصال هر گره به گره همسايه اش ، اختصاص محل هائی خاص به منظور کابل کشی ضرورتی نخواهد داشت .

-

مناسب جهت فيبر نوری . استفاده از فيبر نوری باعث بالا رفتن نرخ سرعت انتقال اطلاعات در شبکه است. چون در توپولوژی فوق ترافيک داده ها در يک جهت است ، می توان از فيبر نوری به منظور محيط انتقال استفاده کرد.در صورت تمايل می توان در هر بخش ازشبکه از يک نوع کابل به عنوان محيط انتقال استفاده کرد . مثلا" در محيط های ادرای از مدل های مسی و در محيط کارخانه از فيبر نوری استفاده کرد.

معايب توپولوژی RING

-

اشکال در يک گره باعث اشکال در تمام شبکه می گردد. در صورت بروز اشکال در يک گره ، تمام شبکه با اشکال مواجه خواهد شد. و تا زمانيکه گره معيوب از شبکه خارج نگردد ، هيچگونه ترافيک اطلاعاتی را روی شبکه نمی توان داشت .

-

اشکال زدائی مشکل است . بروز اشکال در يک گره می تواند روی تمام گرههای ديگر تاثير گذار باشد. به منظور عيب يابی می بايست چندين گره بررسی تا گره مورد نظر پيدا گردد.

-

تغيير در ساختار شبکه مشکل است . در زمان گسترش و يا اصلاح حوزه جغرافيائی تحت پوشش شبکه ، بدليل ماهيت حلقوی شبکه مسائلی بوجود خواهد آمد .

-

توپولوژی بر روی نوع دستيابی تاثير می گذارد. هر گره در شبکه دارای مسئوليت عبور دادن داده ای است که از گره مجاور دريافت داشته است . قبل از اينکه يک گره بتواند داده خود را ارسال نمايد ، می بايست به اين اطمينان برسد که محيط انتقال برای استفاده قابل دستيابی است .

تقسيم بندی بر اساس حوزه جغرافی تحت پوشش .

شبکه های کامپيوتری با توجه به حوزه جغرافيائی تحت پوشش به سه گروه تقسيم می گردند :

شبکه های LAN . حوزه جغرافيائی که توسط اين نوع از شبکه ها پوشش داده می شود ، يک محيط کوچک نظير يک ساختمان اداری است . اين نوع از شبکه ها دارای ويژگی های زير می باشند :

-

توانائی ارسال اطلاعات با سرعت بالا

-

محدوديت فاصله

-

قابليت استفاده از محيط مخابراتی ارزان نظير خطوط تلفن به منظور ارسال اطلاعات

-

نرخ پايين خطاء در ارسال اطلاعات با توجه به محدود بودن فاصله

شبکه های MAN . حوزه جغرافيائی که توسط اين نوع شبکه ها پوشش داده می شود ، در حد و اندازه يک شهر و يا شهرستان است . ويژگی های اين نوع از شبکه ها بشرح زير است :

-

پيچيدگی بيشتر نسبت به شبکه های محلی

-

قابليت ارسال تصاوير و صدا

-

قابليت ايجاد ارتباط بين چندين شبکه

شبکه های WAN . حوزه جغرافيائی که توسط اين نوع شبکه ها پوشش داده می شود ، در حد و اندازه کشور و قاره است . ويژگی اين نوع شبکه ها بشرح زير است :

-

قابليت ارسال اطلاعات بين کشورها و قاره ها

-

قابليت ايجاد ارتباط بين شبکه های LAN

-

سرعت پايين ارسال اطلاعات نسبت به شبکه های LAN

-

نرخ خطای بالا با توجه به گستردگی محدوده تحت پوشش

کابل در شبکه

در شبکه های محلی از کابل به عنوان محيط انتقال و به منظور ارسال اطلاعات استفاده می گردد.ازچندين نوع کابل در شبکه های محلی استفاده می گردد. در برخی موارد ممکن است در يک شبکه صرفا" از يک نوع کابل استفاده و يا با توجه به شرايط موجود از چندين نوع کابل استفاده گردد. نوع کابل انتخاب شده برای يک شبکه به عوامل متفاوتی نظير : توپولوژی شبکه، پروتکل و اندازه شبکه بستگی خواهد داشت . آگاهی از خصايص و ويژگی های متفاوت هر يک از کابل ها و تاثير هر يک از آنها بر ساير ويژگی های شبکه، به منظور طراحی و پياده سازی يک شبکه موفق بسيار لازم است .

کابل Unshielded Twisted pair )UTP)

متداولترين نوع کابلی که در انتقال اطلاعات استفاده می گردد ، کابل های بهم تابيده می باشند. اين نوع کابل ها دارای دو رشته سيم به هم پيچيده بوده که هر دو نسبت زمين دارای يک امپدانش يکسان می باشند. بدين ترتيب امکان تاثير پذيری اين نوع کابل ها از کابل های مجاور و يا ساير منابع خارجی کاهش خواهد يافت . کابل های بهم تابيده دارای دو مدل متفاوت : Shielded ( روکش دار ) و Unshielded ( بدون روکش ) می باشند. کابل UTP نسبت به کابل STP بمراتب متداول تر بوده و در اکثر شبکه های محلی استفاده می گردد.کيفيت کابل های UTP متغير بوده و از کابل های معمولی استفاده شده برای تلفن تا کابل های با سرعت بالا را شامل می گردد. کابل دارای چهار زوج سيم بوده و درون يک روکش قرار می گيرند. هر زوج با تعداد مشخصی پيچ تابانده شده ( در واحد اينچ ) تا تاثير پذيری آن از ساير زوج ها و ياساير دستگاههای الکتريکی کاهش يابد.

کابل های UTP دارای استانداردهای متعددی بوده که در گروههای (Categories) متفاوت زير تقسيم شده اند:

|

Type |

کاربرد |

| Cat 1 |

فقط صوت ( کابل های تلفن ) |

| Cat 2 |

داده با سرعت 4 مگابيت در ثانيه |

| Cat 3 |

داده با سرعت 10 مگابيت در ثانيه |

| Cat 4 |

داده با سرعت 20 مگابيت در ثانيه |

| Cat 5 |

داده با سرعت 100 مگابيت در ثانيه |

مزايای کابل های بهم تابيده :

معايب کابل های بهم تابيده :

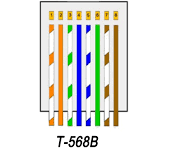

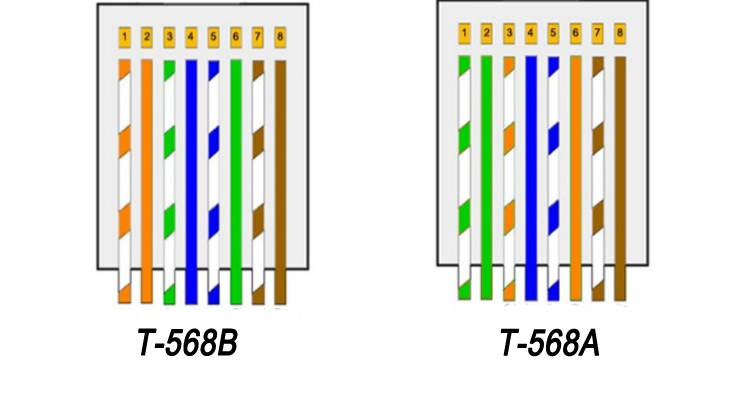

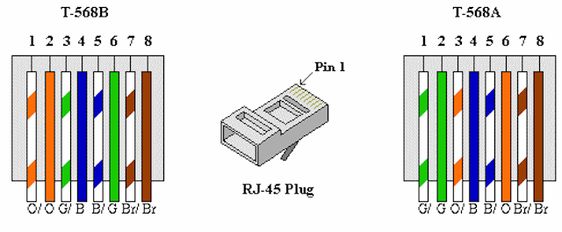

کانکتور استاندارد برای کابل های UTP ، از نوع RJ-45 می باشد. کانکتور فوق شباهت زيادی به کانکتورهای تلفن (RJ-11) دارد. هر يک از پين های کانکتور فوق می بايست بدرستی پيکربندی گردند. (RJ:Registered Jack)

کابل کواکسيال

يکی از مهمترين محيط های انتقال در مخابرات کابل کواکسيال و يا هم محور می باشد . اين نوع کابل ها از سال 1936 برای انتقال اخبار و اطلاعات در دنيار به کار گرفته شده اند. در اين نوع کابل ها، دو سيم تشکيل دهنده يک زوج ، از حالت متقارن خارج شده و هر زوج از يک سيم در مغز و يک لايه مسی بافته شده در اطراف آن تشکيل می گردد. در نوع ديگر کابل های کواکسيال ، به حای لايه مسی بافته شده ، از تيوپ مسی استوانه ای استفاده می شود. ماده ای پلاستيکی اين دو هادی را از يکديگر جدا می کند. ماده پلاستيکی ممکن است بصورت ديسکهای پلاستيکی يا شيشه ای در فواصل مختلف استفاده و مانع از تماس دو هادی با يکديگر شود و يا ممکن است دو هادی در تمام طول کابل بوسيله مواد پلاستيکی از يکديگر جدا گردند.

مزايای کابل های کواکسيال :

-

قابليت اعتماد بالا

-

ظرفيت بالای انتقال ، حداکثر پهنای باند 300 مگاهرتز

-

دوام و پايداری خوب

-

پايطن بودن مخارج نگهداری

-

قابل استفاده در سيستم های آنالوگ و ديجيتال

-

هزينه پائين در زمان توسعه

-

پهنای باند نسبتا" وسيع که مورد استفاده اکثر سرويس های مخابراتی از جمله تله کنفرانس صوتی و تصويری است .

معايب کابل های کواکسيال :

از کانکتورهای BNC)Bayone -Neill - Concelman) بهمراه کابل های کواکسيال استفاده می گردد. اغلب کارت های شبکه دارای کانکتورهای لازم در اين خصوص می باشند.

فيبر نوری

يکی از جديدترين محيط های انتقال در شبکه های کامپيوتری ، فيبر نوری است . فيبر نوری از يک ميله استوانه ای که هسته ناميده می شود و جنس آن از سيليکات است تشکيل می گردد. شعاع استوانه بين دو تا سه ميکرون است . روی هسته ، استوانه ديگری ( از همان جنس هسته ) که غلاف ناميده می شود ، استقرار می يابد. ضريب شکست هسته را با M1 و ضريب شکست غلاف را با M2 نشان داده و همواره M1>M2 است . در اين نوع فيبرها ، نور در اثر انعکاسات کلی در فصل مشترک هسته و غلاف ، انتشار پيدا خواهد کرد. منابع نوری در اين نوع کابل ها ، ديود ليزری و يا ديودهای ساطع کننده نور می باشند.منابع فوق ، سيگنال های الکتريکی را به نور تبديل می نمايند.

مزايای فيبر نوری :

-

حجم و وزن کم

-

پهنای باند بالا

-

تلفات سيگنال کم و در نتيجه فاصله تقويت کننده ها زياد می گردد.

-

فراوانی مواد تشکيل دهنده آنها

-

مصون بودن از اثرات القاهای الکترو معناطيسی مدارات ديگر

-

آتش زا نبودن آنها بدليل عدم وجود پالس الکتريکی در آنها

-

مصون بودن در مقابل عوامل جوی و رطوبت

-

سهولت در امر کابل کشی و نصب

-

استفاده در شبکه های مخابراتی آنالوگ و ديجيتال

-

مصونيت در مقابل پارازيت

معايب فيبر نوری :

-

براحتی شکسته شده و می بايست دارای يک پوشش مناسب باشند. مسئله فوق با ظهور فيبر های تمام پلاستيکی و پلاستيکی / شيشه ای کاهش پيدا کرده است .

-

اتصال دو بخش از فيبر يا اتصال يک منبع نور به فيبر ، فرآيند دشواری است . در چنين حالتی می توان از فيبرهای ضخيم تر استفاده کرد اما اين مسئله باعث تلفات زياد و کم شدن پهنای باند می گردد.

-

از اتصالات T شکل در فيبر نوری نمی توان جهت گرفتن انشهاب استفاده نمود. در چنين حالتی فيبر می بايست بريده شده و يک Detector اضافه گردد. دستگاه فوفق می بايست قادر به دريافت و تکرار سيگنال را داشته باشد.

-

تقويت سيگنال نوری يکی از مشکلات اساسی در زمينه فيبر نوری است . برای تقويت سيگنال می بايست سيگنال های توری به سيگنال های الکتريکی تبديل ، تقويت و مجددا" به علائم نوری تبديل شوند.

کابل های استفاده شده در شبکه های اترنت

| Specification |

Cable Type |

Maximum length |

| 10BaseT |

Unshielded Twisted Pair |

100 meters |

| 10Base2 |

Thin Coaxial |

185 meters |

| 10Base5 |

Thick Coaxial |

500 meters |

| 10BaseF |

Fiber Optic |

2000 meters |

| 100BaseT |

Unshielded Twisted Pair |

100 meters |

| 100BaseTX |

Unshielded Twisted Pair |

220 meters | |

نويسنده :

تاريخ: چهارشنبه یازدهم اردیبهشت ۱۳۹۲ ساعت: 21:53