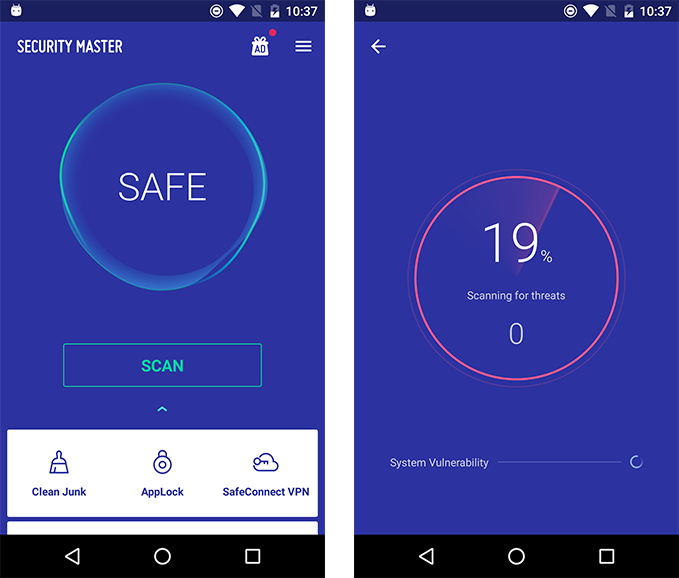

در سال گذشته باج افزار petya در سرتاسر جهان منتشرشد. در هفته گذشته یک کلید رمزگشایی برای این باج افزار منتشر و تایید شد که این کلید واقعی است و توانایی رمز گشایی تمامی نسخه های petya را دارد.

باج افزار petya اولین بار در مارس 2016 (اسفند 94 ) منتشر شد که عملکرد این باج افزار با باج افزارهای دیگر متفاوت بود، این باج افزار رکورد راهاندازی اصلی (Master Boot Record / MBR : اولین سکتور از دیسک سخت رایانه است که اطلاعات پارتیشن روی آن قرار دارد و فرآیند راهاندازی رایانه روی آن آغاز می شود) را رمزنگاری نموده و عملا دسترسی به هارد دیسک را غیر ممکن میسازد.

کمی بعد از انتشار petya، petya با باج افزار دیگری ترکیب شد و آخرین ورژن شناخته شده این بدافزار در دسامبر 2016 (آذر 95) رویت شد و این ورژن را GoldenEye نامگذاری کردند.

باجافزارهای بسیاری بر اساس کدهای petya به وجود آمدند مانند: petrwarp و Dubbed که جزء خانوادهای از باج افزارها هستند که اولین بار در مارس 2017 (اسفند 95) رویت شدند.

این خانواده باج افزار، از petya برای اهداف خرابکارنه خود استفاده میکند. janus سازنده باج افزار petya اعلام کرد که هیچ ارتباطی با این خانواده باج افزار ندارد. باج افزار دیگری که براساس کدهای petya ساخته شد، باج افزار Notpetya بود که در اواخر ماه ژوین (خرداد) منتشر شد و توانست دربازه زمانی کمی بسیاری ازسازمانها و ارگانهای دولتی اکراین و سایر کشورها را آلوده کند. Notpetya هم توسط janus ساخته نشد بود و janus باز هم در توییتی اعلام کرد که هیچ ارتباطی با این باج افزار ندارد.

یک هفته بعد janus یک فایل رمزگذاری شده را در سرویس فضای ابری mega.nz ارسال کرد بعد از دریافت فایل، پژوهشگران و برنامهنویسان کلید رمزگشایی تمام نسخههای petya را در آن فایل پیدا کردند.

آنتوان ایوانف (کارشناس امنیتی کسپراسکای) تایید کرد که این کلید برای تمامی نسخههای petya از جمله GoldenEye قابل استفاده است.

در سال گذشته محققات امنیتی فقط موفق به شکستن 2 نسخه از این باج افزار شده بودند و خبر انتشار کلید تمامی نسخههای petya خبر خوشحال کنندهای برای قربانیان petya بود اما متاسفانه این کلید برای Notpetya کاربردی نداشت.

اکانت کاربری hasherezade در توییتی اعلام کرد :

با انتشار کلید رمزگشایی، قربانیان petya این شانس را دارند تا عکسها و اطلاعات از دست رفته خود را بازگردانند اما این کلید در مورد Notpetya کمکی نخواهد کرد. چون در این مورد خاص کلید Salsa با کلیدهای janus رمزگذاری نشدهاند اما در عوض میتوان آنها را برای همیشه نابود کرد و این میتواند به قربانیان petya و GoldenEye کمک کند.

برخی از کارشناسان بر این باورند که رمز گشایی Notpetya امکان پذیر نیست چون وقتی Notpetya در حال اجرا است قادر به گرفتن اختیارات Admin نیست.

شرکتها و ارگانها باید نظارت کاملی بر روی فضای دیجیتال خود داشته باشند تا بتوانند دقیقتر خطرات را شناسایی کنند. در قسمت قبل تنها گوشهای از خطرات و اهمیت امنیت فضای سایبر را برای شما مورد بحث قرار دادیم.

حال شما چه گزینههایی را برای محافطت از سازمان خود پیشنهاد میدهید؟

تشخیص زود هنگام خطرات، برای رفع خطرات رسانههای اجتماعی یک امری ضروری است. برای شناسایی موقعیت خود و حتی پیشبینی چالشهای روبرو میتوانید از سرویسهای اطلاعاتی و سرویسهای هوش مصنوعی کمک بگیرید و خود را برای چالشها و خطرات روبرو آماده و تقویت سازید.

در اینجا 5 فاکتور که باید در هنگام ارزیابی این خدمات و ایجاد بهترین شیوه نظارت بر خطرات رسانههای اجتماعی، مورد توجه قرار گیرد را بررسی میکنبم:

1) افزایش آگاهی در خصوص خطرات وارده به سازمان هنگام اتصال به شبکه جهانی: از آنجایی که هرگز نمیتوان به طور کامل و 100% از نشت اطلاعات جلوگیری کرد، هدف باید شناسایی نشت اطلاعات در سریعترین زمان ممکن باشد.سرویسهای اطلاعاتی که توانایی بررسی بسیاری از منابع چند زبانه و متنوع را دارند میتوانند اطمینان بیشتری را فراهم سازند که تمامی جوانب رسانههای اجتماعی را مد نظر گرفتهاند.

2) اجرای یک رویکرد پیشگیرانه برای دفاع در برابر حملات هدفمند سایبری: با داشتن آگاهی بیشتر موقعیتی از دشمنان ، تاکتیکها و انگیزههای آنها و سرویسهای اطلاعاتی که در آن سرمایهگذاری میکنید باید به طور مداوم گروههای خصمانه و عملیات آنها را نظارت کنید.

3) نظارت آنلاین بر روی سازمان و نامهای تجاری: شناسایی خطرات بالقوه قبل از آنکه گسترش پیدا کنند که موجب آسیب بیشتری میشوند از آنجایی که از انتشار اطلاعات و دادههای مضر هرگز نمیتوان به طور کامل جلوگیری کرد ، بهترین گزینه برای سازمانها این است که آن را در اسرع وقت شناسایی کنید بطور مثال: محافظت از نام برند شرکت خود زیرا هر برندی منحصر به فرد است.

4) نظارت بر فضای دیجیتال و شبکه خود: افراد مختلفی در سازمان وجود دارند که به این شبکه متصل هستند که امکان دارد بعضی از آنها به علت مشکلات با شرکت، قصد انتقام گرفتن و اقدامات تخریبی را داشته باشند. نظارت مستمر طیف وسیعی از جغرافیا و منابع را پوشش میدهد و شما را قادر به شناسایی تهدیدهای شخصی میکند.

5) طراحی یک سیاست برای رسانههای اجتماعی: که اجازه نظارت بر اقدامات دیجیتال کارمندان را میدهد همچنین اطمینان حاصل کنید که این خط مشی به طور مرتب بررسی میشود تا آن را به روز نگه دارید. کارکنان باید آگاه باشند که حضور آنها در رسانههای اجتماعی ممکن است تحت نظارت باشد زیرا آنها بخشی از فضای دیجیتال سازمان هستند و مسئولیت کارفرمایان برای آموزش کارکنان برای پیروی از این سیاست است.

و این کافی نیست که چشم خود را به خطرات رسانههای اجتماعی ببندیم. شما باید از طریق نظارت مستمر آنها را باز نگه داشته و با استفاده از خدمات حقوقی بینظیر، میتوانید به طور مداوم تمام فضای دیجیتال سازمان خود را نظارت کنید تا دقیقتر خطرات را شناسایی کنید. این اطلاعات می تواند آگاهی شما را نسبت به خطرات رسانههای اجتماعی بالاتر ببرد تا بتوانید از ابتداییترین مرحله ممکن از حملات سایبری و نقض امنیت جلوگیری کنید و همچنین یک رویکرد پیشگیرانه و هوشمند برای دفاع از سازمان خود در مقابل چنین رویدادی را اجرا کنید.

منبع: http://www.securityweek.com

نويسنده :

تاريخ: سه شنبه دهم مرداد ۱۳۹۶ ساعت: 16:8