|

فروش لایسنس آنتی ویروس NOD32 دو کاربره فروش بصورت عمده و خرده مدت: 365 روز(یکساله) جهت خرید و استعلام قیمت با ایمیل زیر در تماس باشید: ==> majid12376@yahoo.com <==

نويسنده :

تاريخ: جمعه سی و یکم شهریور ۱۴۰۲ ساعت: 12:23

رنگ های سیم کابل شبکه کابل اترنت سبز: برای اتصال متقاطع و اتصال مستقیم کابل به تجهیزات مختلف

کابل اترنت آبی: برای اتصال به سرور ترمینال

کابل اترنت خاکستری: برای اتصال استاندارد اترنت در مصارف مسکونی و تجاری

کابل اترنت زرد: برای اتصال اترنت سریع POE قرمز: برای اتصالات خارجی مثل دوربین های IP و به عنوان کابل شبکه مناسب برای دوربینهای مدار بسته

نارنجی: برای اتصالات آنالوگ غیر اترنت

بنفش: برای اتصالات دیجیتال غیر اترنت

سیاه و سفید و صورتی: به عنوان رنگهای عمومی و اضافی برای شبکه

نويسنده :

تاريخ: شنبه چهارم شهریور ۱۴۰۲ ساعت: 21:4

تفاوت 2g ، 3g ، 4g ، 5g و LTE در چیست؟؟ 🔻در 2g گوشی های موبایل فقط توانایی هایی مانند مکالمه، ارسال پیام کوتاه و کمی هم تبادل دیتا مانند mms دارند.

🔻 سرعت 3g از 384kbps تا 2mbps امکان پذیر است.

🔻 مسلما 4g بسیار سریعتر از 3g و بطور متوسط پنج برابر سریعتر از آن است بطور متوسط سرعتی بین 3mbps تا 10mbps دارد.

🔻 تکنولوژی 5g نسل بعدی 4g است . سامسونگ هواوي در خال حاضر گوشيهاي اين نسل را ارائه داده اند و شركتهاي بزرگ در حال کار بر روی توسعه شبکه 5g ( فناوری سیار mmWave) با حداکثر سرعت 1 گیگابیت در ثانیه (1Gbps) هستند. بطوریکه 100 برابر سریعتر از 4g است. به گفته شرکت سامسونگ 5g قادر به ارائه تجربه گیگابیتی در هرکجا برای مشترکین خواهد بود و سرعت ارسال دیتا را در هر ایستگاه تا دهها گیگابایت در ثانیه ممکن می سازد.

🔻 فناوری LTE مخفف long team evolution است، یک نسل و استاندارد شبکه های موبایل نیست بلکه شاخه ای از 4g است که به دنبال دستیابی سرعت های تعریف شده در این استاندارد است.

نويسنده :

تاريخ: سه شنبه بیست و هفتم خرداد ۱۳۹۹ ساعت: 19:37

درگاه پرداخت به صورت موقت به مشکل خورده است جهت خرید با آیدی تلگرام زیر در تماس باشید Telegram: @iDehRayaneh یا به ایمیل زیر پیام بدهید Majid12376@yahoo.com

نويسنده :

تاريخ: چهارشنبه بیست و هشتم اسفند ۱۳۹۸ ساعت: 21:41

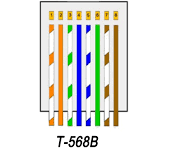

رنگ بندی شبکه از راست به چپ ( قهوه ای- سفید قهوه ای- سبز- سفید آبی- سفید سبز - نارنجی- سفید نارنجی)

نويسنده :

تاريخ: سه شنبه پانزدهم بهمن ۱۳۹۸ ساعت: 11:58

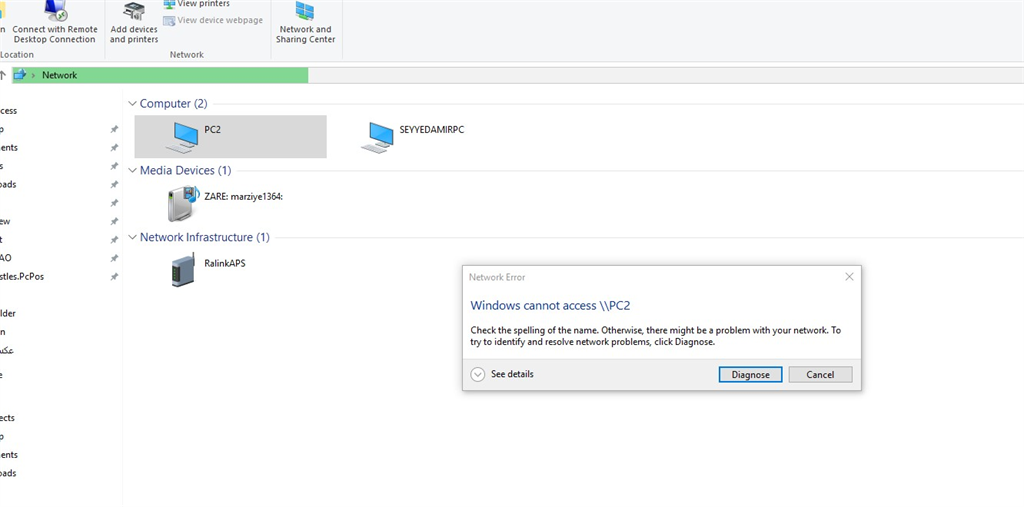

دیده نشدن سیستم های دیگر در ویندوز 10 در بخش Network برای حل مشکل دسترسی به سیستم های داخل شبکه کلید Windows + R صفحه کلید را فشار دهید و در Run عبارت gpedit.msc رو تایپ کنید و اینتر را فشار دهیدبه مسیر زیر بروید Computer Configuration > Administrative Templates > Network > Lanman Workstation سپس در قسمت Enable insecure guest logons در قسمت تنظیمات آن Not Configured را به Enabled تغییر دهید امیدوارم مشکل شما حل شود.

نويسنده :

تاريخ: شنبه ششم مهر ۱۳۹۸ ساعت: 14:3

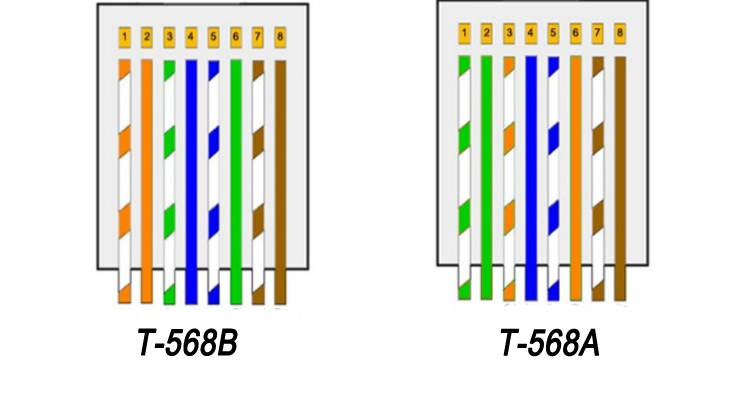

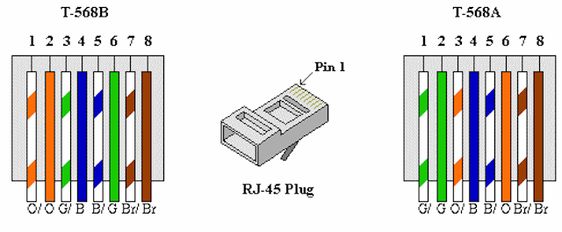

رنگ بندی کابل شبکه ترتیب رنگ بندی در سوکت کابل شبکه بسیار مهم است . عدم رعایت رنگبندی صحیح در سوکت شبکه ارتباط کابل شبکه را غیر پایدار و یا غیر ممکن میسازد. برخی از افراد گمان میکنند همین که هر هردوسر کابل شبکه، رنگبندی یکسانی داشته باشد کافیست! استانداردهای رنگی سوکت کابل شبکه دو استاندارد رنگی مختلف برای ضرب( پرس) سوکت ها مورد استفاده قرار میگیرد: T-568Aو T-568B استاندارد T-568A رنگبندی سوکت کابل شبکه همزمان با رشد استفاده از کابل های CAT5 استاندارد T-568A در سال ۱۹۹۵ به عنوان رنگ بندی، مورد تایید متخصصان شبکه،مورد استفاده قرار گرفت. استاندارد T-568B رنگبندی سوکت کابل شبکه در سال ۲۰۰۲ با افزایش استفاده از کابل های CAT6 استاندارد T-568Bجایگزین استاندارد قبلی شد. استاندارد T-568B هم در کابل های CAT5 و هم کابل های CAT6 مورد استفاده قرار میگیرد.ترتیب استفاده از رنگها در این استاندارد در شکل زیر نشان داده شده است. هردو استاندارد ۵۶۸A و ۵۶۸B در دنیای شبکه مورد استفاده قرار میگیرند و کابل ها و پچ کوردهای امروز ما از یکی از این دو استاندارد پیروی مینمایند، هر چند که استاندارد قالب در این بازار استاندارد ۵۶۸B میباشد. کابل های شبکه بسته به اینکه یک کامپیوتر و یک سوئیچ را به هم متصل کنند یا دو کامپیوتر به هم متصل کنند، ممکن است بصورت مستقیم (Straight) یا ضربدری (Crossover) تولید شوند.

ترتیب رنگ بندی استانداردT-568A (رنگها به ترتیب از چپ : سفید سبز، سبز،سفید نارنجی، آبی، سفید آبی، نارنجی، سفید قهوه ای، قهوه ای ) ترتیب رنگ بندی استاندارد T-568B (رنگها به ترتیب از چپ : سفید نارنجی، نارنجی،سفید سبز، آبی، سفید آبی، سبز، سفید قهوه ای، قهوه ای)

نويسنده :

تاريخ: سه شنبه چهارم تیر ۱۳۹۸ ساعت: 19:26

افزایش آنتن دهی وایرلس مودم

از یک مودم استاندارد با کیفیت بالا استفاده کنید.

تداخل سیگنال ها

دستگاه هایی که تداخل در فرکانس مودم اینجا می کنند را از کنار مودم دور کرده یا خاموش کنید.

مانند: تلفن های بی سیم،کنترل های مادون قرمز و دزدگیرهای امنیتی، دستگاه مایکروویو، درب های اتوماتیک و...

تعویض کانال (Channel) وایرلس و تغییر دامنه فرکانس

از طریق مرورگر وب خود به صفحه تنظیمات مودم یا روتر شبکه وارد شوید.

1 - در قسمت نوار آدرس مرورگر خود (فایرفاکس، کروم، سافاری و …) شماره IP: 192.168.1.1 را وارد کنید و کلید Enter را فشار دهید. درحالت پیشفرض نام کاربری: admin و رمز عبور: admin می باشد که در اولین فرصت باید آنها را تغییر دهید.

ممکن است شماره IP مربوطه ، نام کاربری و رمز عبور متفاوت یاشد که باید به دفترچه راهنما مراجعه کنید. می توانید در گوگل کلمه Manual را در ادامه نام و مدل (مودم یا روتر) تایپ و دفترچه راهنمای دیجیتالی این محصول را پیدا کنید. برای مثال: D-link 2730 manual

۲- وارد قسمت تنظیمات Wireless شوید.

۳- وارد منوی Advanced شوید.

۴- در قسمت Channel، کانال سیگنال را تغییر دهید.

کانال ۱۱ معمولا گزینه مناسبی است اما می توانید دیگر کانال ها را نیز امتحان کنید.

تغییر محل مودم یا روتر وایرلس

مودم را در ارتفاع بالا قرارداده تا ارسال فرکانس از مودم بیشتر باشد. (مثل روی کمد چوبی قراردهید و...)

نکته: مودم دور از موانع باشد.(مانند دیوار و موانع فلزی)

نکته: بهتر است مودم را در مرکز منزل یا محل کار خود قرار دهید و در صورت امکان دیوار کنار مودم نباشد.

نويسنده :

تاريخ: دوشنبه پنجم آذر ۱۳۹۷ ساعت: 19:46

درایور یو ای اس بی وایرلیس Tenda W311M

تست شده در ویندوز 7

قیمت 2000 تومان

نويسنده :

تاريخ: جمعه بیست و ششم مرداد ۱۳۹۷ ساعت: 17:15

مشکلات مرورگر Mozilla Firefox

پاک کردن Cache

🛠 از منوی Tools گزینه Options را انتخاب کنید .

🛠در صفحه ی باز شده که مربوط به تنظیمات مرورگر فایرفاکس هست از منوی سمت چپ روی گزینه ی Privacy کلیک کنید .

🛠 از داخل منوی Privacy روی گزینه ی Clear your recent history کلیک کنید .

🛠از داخل صفحه ی باز شده موارد:

Browsing & Download History

Form & Search History

Cookies

Cache

Active Logins

تیک بزنید و از منوی Time range گزینه ی Everything را انتخاب کنید .

🛠 سپس دکمه ی OK را کلیک کنید.

تنظیمات Proxy

🛠 از منوی Tools گزینه ی Options را انتخاب کنید .

🛠 از منوی سمت چپ گزینه ی Advanced را انتخاب کنید .

🛠 از سربرگ Network گزینه ی Settings را انتخاب کنید .

🛠 از داخل منوی Settings

گزینه ی Use System proxy settings را انتخاب کنید .

🛠 سپس تنظیمات را OK کنید.

یست کردن مرورگر

🛠 جهت ریست کردن مرورگر فایرفاکس از سمت راست بالای صفحه روی گزینه ی Open menu کلیک کنید .

🛠 سپس روی گزینه ی Open Help Menu کلیک کنید .

🛠 در مرحله ی بعد بر روی گزینه Troubleshooting Information کلیک کنید .

🛠 سپس روی گزینه ی Reset Firefox کلیک کنید .

نويسنده :

تاريخ: چهارشنبه یازدهم بهمن ۱۳۹۶ ساعت: 9:23

مشکلات مرورگر گوگل کروم🛠 جهت پاک کردن کش مروگر ابتدا از بالا گوشه ی سمت راست مرورگر وارد Settings شوید . 🛠 در صفحه ی باز شده سربرگ History را انتخاب کنید . 🛠 سپس روی دکمه ی Clear browsing data کلیک کنید . 🛠 در مرحله ی بعدی از منوی Obliterate the following items from گزینه ی the beginning of time را انتخاب کنید و سپس بر روی Clear browsing dataکلیک کنید . تنظیمات Proxy🛠 جهت تنظیمات Proxy ابتدا از بالا گوشه ی سمت راست مرورگر وارد Settings شوید. 🛠 در صفحه ی باز شده از قسمت Network گزینه ی Change proxy settings… را انتخاب کنید. 🛠 در صفحه باز شده از سربرگ Conncetions وارد قسمت LAN Settings شوید 🛠 درصفحه ی باز شده در قسمت Proxy Server گزینه ی گزینه Use a proxy server for your LAN نباید انتخاب شده باشد. 🛠 در صورتی که این گزینه تیک دارد لطفاَ تیک را بردارید و صفحه را OK کنید 🛠 در ادامه صفحه ی قبل را نیز OK کنید تا تنظیمات ذخیره شود . ریست کردن مرورگرجهت باز گرداندن تنظیمات مرورگر کروم به حالت پیش فرض مراحل زیر را انجام دهید . 🛠 ابتدا از بالا سمت راست وارد Settings شوید . 🛠 در صفحه ی باز شده وارد سر برگ Settings شوید . 🛠 در پایین صفحه ی روی گزینه ی Show advanced settings کلیک کنید. 🛠 سپس در پایین صفحه از قسمت System گزینه ی Reset settings را کلیک کنید .

نويسنده :

تاريخ: چهارشنبه یازدهم بهمن ۱۳۹۶ ساعت: 9:21

چه تفاوتی بین علامت های H+ ، H ، 3G ، E ، G و 4G در اینترنت موبایل وجود دارد؟

در واقع هر یک از این علامت ها نشان میدهد که شما به چه نوع از شبکه داده ها وصل شده اید و این شبکه های مختلف با توجه به علامت آنها امکانات و سرعت اتصال به اینترنت بسیار متفاوتی ارائه میکنند . هر یک از سرعت ها بصورت خلاصه که واحد آنها بایت بر ثانیه هستند بصورت زیر می باشند:

G = 14 KBps

E = 48 KBps

3G = 395 KBps

H = 1.75 MBps

H+ = 21 MBps

4G = 37 MBps

نويسنده :

تاريخ: چهارشنبه یازدهم بهمن ۱۳۹۶ ساعت: 9:13

درایور کارت شبکه TP-LINK TF-3200

درایور مدل های داخل این پک:

- TF-3200

- TF-3239D

- TF-3239DL

- TG-3269

- TG-3468

مخصوص ویندوز:

7,XP,VISTA,2000(32 BIT, 64 BIT )

و Linux

قیمت: 2000 تومان

نويسنده :

تاريخ: یکشنبه دهم دی ۱۳۹۶ ساعت: 12:55

درایور دانگل وایرلس TPLINK TL-WN727N

v 3

تست شده در ویندوز 7 64 بیت

نويسنده :

تاريخ: پنجشنبه بیست و هفتم مهر ۱۳۹۶ ساعت: 16:52

درایور کارت شبکه Dlink DFE-520TX

- Supports Microsoft Windows 8

HW: A1/A2

- Support Windows 7 (32/64 bits)

- Support Windows Server 2008 (32/64 bits)

OS Supported:

- Windows XP, Windows 2000, Windows Vista (32/64 bits), Windows Server 2008 (32/64 bits), Windows 7 (32/64 bits)

- Netware Server v5.0/5.1/6.0/6.5: v.6.10, Netware ODI Driver for DOS

- Workstations: v.4.29

- Linux : kernel v2.4.x: v5.08, Linux : kernel v2.6.x: v5.08

- Ndis2 for DOS driver: v4.35

- Packet Driver: v.4.33

نويسنده :

تاريخ: پنجشنبه سیزدهم مهر ۱۳۹۶ ساعت: 12:17

از برنامه AnyDesk می توانید برای برطرف کردن مشکلات دوستان و آشنایان خود با کامپیوترشان از راه دور، ارائه پرزنتیشن از راه دور بر روی کامپیوتر فرد دیگری و همچنین انتقال فایل بین دو کامپیوتر بهره بگیرید و ضمنا می توانید با استفاده از برنامه تیم ویور کامپیوتر دوستان آشنایان را کنترل کنید و یا دسکتاپ خود را به آنها نمایش دهید. یا اینکه بدون نمایش دسکتاپ خود به دیگران و مشاهده دسکتاپشان فقط به نقل و انتقال فایل بپردازید. ارتباطی که از این طریق بین دو کامپیوتر ایجاد می شود کاملا رمز نگاری شده و ایمن می باشد.

این نرم افزار راه حلی مناسب برای به اشتراک گذاری دسکتاپ است. شما می توانید با کنترل از راه دور دسکتاپ دوستانتان به آنها به صورت آنلاین کمک نمایید یا شما می توانید صفحه نمایش خود را برای دیگران به نمایش گذارید.

ویژگیها:

- اتصال ساده و رخ ندادن مشکلات اتصال به دلیل فایروال، حجم کم، استفاده آسان

- سیستم عامل: ویندوز، مک، لینوکس

- انتقال اطلاعات بین دو سیستم

- کنترل کامپیوتر بوسیله موبایل و تبلت

دانلود نرم افزار AnyDesk

نويسنده :

تاريخ: دوشنبه سی ام مرداد ۱۳۹۶ ساعت: 20:37

در سال گذشته باج افزار petya در سرتاسر جهان منتشرشد. در هفته گذشته یک کلید رمزگشایی برای این باج افزار منتشر و تایید شد که این کلید واقعی است و توانایی رمز گشایی تمامی نسخه های petya را دارد.

باج افزار petya اولین بار در مارس 2016 (اسفند 94 ) منتشر شد که عملکرد این باج افزار با باج افزارهای دیگر متفاوت بود، این باج افزار رکورد راهاندازی اصلی (Master Boot Record / MBR : اولین سکتور از دیسک سخت رایانه است که اطلاعات پارتیشن روی آن قرار دارد و فرآیند راهاندازی رایانه روی آن آغاز می شود) را رمزنگاری نموده و عملا دسترسی به هارد دیسک را غیر ممکن میسازد.

کمی بعد از انتشار petya، petya با باج افزار دیگری ترکیب شد و آخرین ورژن شناخته شده این بدافزار در دسامبر 2016 (آذر 95) رویت شد و این ورژن را GoldenEye نامگذاری کردند.

باجافزارهای بسیاری بر اساس کدهای petya به وجود آمدند مانند: petrwarp و Dubbed که جزء خانوادهای از باج افزارها هستند که اولین بار در مارس 2017 (اسفند 95) رویت شدند.

این خانواده باج افزار، از petya برای اهداف خرابکارنه خود استفاده میکند. janus سازنده باج افزار petya اعلام کرد که هیچ ارتباطی با این خانواده باج افزار ندارد. باج افزار دیگری که براساس کدهای petya ساخته شد، باج افزار Notpetya بود که در اواخر ماه ژوین (خرداد) منتشر شد و توانست دربازه زمانی کمی بسیاری ازسازمانها و ارگانهای دولتی اکراین و سایر کشورها را آلوده کند. Notpetya هم توسط janus ساخته نشد بود و janus باز هم در توییتی اعلام کرد که هیچ ارتباطی با این باج افزار ندارد.

یک هفته بعد janus یک فایل رمزگذاری شده را در سرویس فضای ابری mega.nz ارسال کرد بعد از دریافت فایل، پژوهشگران و برنامهنویسان کلید رمزگشایی تمام نسخههای petya را در آن فایل پیدا کردند.

آنتوان ایوانف (کارشناس امنیتی کسپراسکای) تایید کرد که این کلید برای تمامی نسخههای petya از جمله GoldenEye قابل استفاده است.

در سال گذشته محققات امنیتی فقط موفق به شکستن 2 نسخه از این باج افزار شده بودند و خبر انتشار کلید تمامی نسخههای petya خبر خوشحال کنندهای برای قربانیان petya بود اما متاسفانه این کلید برای Notpetya کاربردی نداشت.

اکانت کاربری hasherezade در توییتی اعلام کرد :

با انتشار کلید رمزگشایی، قربانیان petya این شانس را دارند تا عکسها و اطلاعات از دست رفته خود را بازگردانند اما این کلید در مورد Notpetya کمکی نخواهد کرد. چون در این مورد خاص کلید Salsa با کلیدهای janus رمزگذاری نشدهاند اما در عوض میتوان آنها را برای همیشه نابود کرد و این میتواند به قربانیان petya و GoldenEye کمک کند.

برخی از کارشناسان بر این باورند که رمز گشایی Notpetya امکان پذیر نیست چون وقتی Notpetya در حال اجرا است قادر به گرفتن اختیارات Admin نیست.

شرکتها و ارگانها باید نظارت کاملی بر روی فضای دیجیتال خود داشته باشند تا بتوانند دقیقتر خطرات را شناسایی کنند. در قسمت قبل تنها گوشهای از خطرات و اهمیت امنیت فضای سایبر را برای شما مورد بحث قرار دادیم.

حال شما چه گزینههایی را برای محافطت از سازمان خود پیشنهاد میدهید؟

تشخیص زود هنگام خطرات، برای رفع خطرات رسانههای اجتماعی یک امری ضروری است. برای شناسایی موقعیت خود و حتی پیشبینی چالشهای روبرو میتوانید از سرویسهای اطلاعاتی و سرویسهای هوش مصنوعی کمک بگیرید و خود را برای چالشها و خطرات روبرو آماده و تقویت سازید.

در اینجا 5 فاکتور که باید در هنگام ارزیابی این خدمات و ایجاد بهترین شیوه نظارت بر خطرات رسانههای اجتماعی، مورد توجه قرار گیرد را بررسی میکنبم:

1) افزایش آگاهی در خصوص خطرات وارده به سازمان هنگام اتصال به شبکه جهانی: از آنجایی که هرگز نمیتوان به طور کامل و 100% از نشت اطلاعات جلوگیری کرد، هدف باید شناسایی نشت اطلاعات در سریعترین زمان ممکن باشد.سرویسهای اطلاعاتی که توانایی بررسی بسیاری از منابع چند زبانه و متنوع را دارند میتوانند اطمینان بیشتری را فراهم سازند که تمامی جوانب رسانههای اجتماعی را مد نظر گرفتهاند.

2) اجرای یک رویکرد پیشگیرانه برای دفاع در برابر حملات هدفمند سایبری: با داشتن آگاهی بیشتر موقعیتی از دشمنان ، تاکتیکها و انگیزههای آنها و سرویسهای اطلاعاتی که در آن سرمایهگذاری میکنید باید به طور مداوم گروههای خصمانه و عملیات آنها را نظارت کنید.

3) نظارت آنلاین بر روی سازمان و نامهای تجاری: شناسایی خطرات بالقوه قبل از آنکه گسترش پیدا کنند که موجب آسیب بیشتری میشوند از آنجایی که از انتشار اطلاعات و دادههای مضر هرگز نمیتوان به طور کامل جلوگیری کرد ، بهترین گزینه برای سازمانها این است که آن را در اسرع وقت شناسایی کنید بطور مثال: محافظت از نام برند شرکت خود زیرا هر برندی منحصر به فرد است.

4) نظارت بر فضای دیجیتال و شبکه خود: افراد مختلفی در سازمان وجود دارند که به این شبکه متصل هستند که امکان دارد بعضی از آنها به علت مشکلات با شرکت، قصد انتقام گرفتن و اقدامات تخریبی را داشته باشند. نظارت مستمر طیف وسیعی از جغرافیا و منابع را پوشش میدهد و شما را قادر به شناسایی تهدیدهای شخصی میکند.

5) طراحی یک سیاست برای رسانههای اجتماعی: که اجازه نظارت بر اقدامات دیجیتال کارمندان را میدهد همچنین اطمینان حاصل کنید که این خط مشی به طور مرتب بررسی میشود تا آن را به روز نگه دارید. کارکنان باید آگاه باشند که حضور آنها در رسانههای اجتماعی ممکن است تحت نظارت باشد زیرا آنها بخشی از فضای دیجیتال سازمان هستند و مسئولیت کارفرمایان برای آموزش کارکنان برای پیروی از این سیاست است.

و این کافی نیست که چشم خود را به خطرات رسانههای اجتماعی ببندیم. شما باید از طریق نظارت مستمر آنها را باز نگه داشته و با استفاده از خدمات حقوقی بینظیر، میتوانید به طور مداوم تمام فضای دیجیتال سازمان خود را نظارت کنید تا دقیقتر خطرات را شناسایی کنید. این اطلاعات می تواند آگاهی شما را نسبت به خطرات رسانههای اجتماعی بالاتر ببرد تا بتوانید از ابتداییترین مرحله ممکن از حملات سایبری و نقض امنیت جلوگیری کنید و همچنین یک رویکرد پیشگیرانه و هوشمند برای دفاع از سازمان خود در مقابل چنین رویدادی را اجرا کنید.

منبع: http://www.securityweek.com

نويسنده :

تاريخ: سه شنبه دهم مرداد ۱۳۹۶ ساعت: 16:8

گاهی از طریق ایمیلهای اسپم و .....کاربران برای کلیک کردن بر روی لینکهای مخرب فریب داده میشوند، سپس باج افزار، سیستمهای رایانهای و دستگاههای یا فایلهای آنها را غیر قابل دسترس میسازد و در واقع آنهاراگروگان میگیرد تا قربانی باج مربوطه را پرداخت نماید.

قربانیان دو حق انتخاب خواهند داشت:

پرداخت کردن مبلغ باج و یا از دست دادن تمام اطلاعات با ارزش خود برای همیشه. متأسفانه این روش برای مجرمان سایبری به خوبی کار میکند زیرا کاربران خانگی و کاربران شرکتهای تجاری مختلف تدابیر لازم در رابطه با دادههای خود را به کار نبستهاند و چارهای جز پرداخت وجه مورد نظر ندارند و تقریباً 50 درصد قربانیان به این کار دست میزنند.

برای اینکه باجی به هکرها ندهیم چه باید بکنیم؟

1.تهیه فایل پشتیبان از اطلاعات خود:

یک راه آسان و مقرون به صرفه برای حفاظت از اطلاعات شما استفاده از هارد دیسکهای اکسترنال است که روز به روز از قیمت شان کاسته و بر ظرفیتشان افزوده میشود، تهیه نسخه پشتیبان بهترین تاکتیک عملی توسط شماست که میتواند برای محافظت شما در برابر ایمیلهای باج افزاری به خوبی عمل کند.

2.تنظیم یک برنامه برای بکآپ گیری:

توصیه محققان به پشتیبان گیری از دادههای خود حداقل هفتهای یکبار و به طور ایدهآل، روزی یکبار است.

3.نسبت به ایمیلهای فیشینگ آگاهی داشته باشید:

کارمندان باید نسبت به آخرین تاکتیکهای مهندسی اجتماعی که برای فریب مردم به منظور کلیک بر روی لینکها و پیوستهای مخرب استفاده میشوند، هوشیاری کامل داشته باشند.

4.به روز رسانی نرم افزارها:

اگر شما برنامههای کاربردی خود را به روز نگه دارید، در معرض حملات احتمالی قرار گرفتن را به حداقل خواهید رساند.

5.اطلاعات شخصی و اطلاعات کاری خود را از هم جدا سازید:

در دنیای امروزی جدا کردن مرز کار از زندگی شخصی سخت است اما جدا نگه داشتن این دو دنیا در محافظت از دادهها و به حداقل رساندن تأثیر یک حمله نقش بسزایی خواهد داشت.

نويسنده :

تاريخ: سه شنبه دهم مرداد ۱۳۹۶ ساعت: 16:5

مدیریت کافی نت Antamedia Internet Caffe v5.2.11

نرم افزار اينترنت کافه قوي ترين ترين نرم افزار مديريت کافي نت سال 200۷ است که بيش از 200 هزار کافي نت جهان از اين نرم افزار استفاده مي کنند انعطاف پذيري و امکانات نرم افزار باعث شده است اين نرم افزار را از ديگر نرم افزار ها در اين زمينه متمايز کند. با اين نرم افزار قلم و کاغذ به دور بيندازيد و با خيال راحت با رايانه به حسابرسي کافي نت خود بپردازيد.

ويژگي هاي نرم افزار :

ايجاد محيط کاملا فارسي توسط خود شما ، کاربري آسان ، پشتيباني از 27 زبان زنده دنيا ، محاسبه زمان و صورتحساب براي کارکرد مشتريان در کافي نت ، کنترل کامل دستگاه ها ، ايجاد مشترکين داخلي و ساعتي براي کافي نت ، مديريت و حسابداري کافي نت ، نشان دادن ترافيک دستگاه هاي کافي نت ، ايجاد محيط چت بين دستگاه هاي کافي نت ، ايجاد محدويت براي دستگاه ها ، تعريف همکار براي کار در کافي نت ، نشان دادن گزارش کارهاي روزانانه، هفتگي، ماهيانه و ساليانه، به صورت کاملا دقيق ، نشان دادن جمع کل درآمدها ، بک آپ گرفتن از گزارشات و تنظيمات نرم افزار ، ريست، خاموش و لوگاف کردن دستگاه ها ، تعريف تبليغات براي دستگاه ها ، تعريف گروه هاي قيمتي متفاوت و قيمت دهي بر اساس پهناي باند ، وصل کردن تجهيزات سخت افزاري به نرم افزار ، کنترل صداي تمام دستگاه ها ، نمايش تمام برنامه هاي اجرا شده در دستگاه ها ، مديريت چند کافي نت با يک نرم افزار ، انجام تنظيمات به صورت اتوماتيک و دستي ، تعريف قيمت ها به ريال و انواع پول هاي رايج دنيا ، در صورت هنگ دستگاه سرور و رفتن و قطعي برق قيمت ها به صورت محفوط در نرم افزار نگهداري مي شود ، جلوگيري از کلاهبرداري توسط همکاران ، استفاده براي محيط هاي کافي نت،اداري و گيم نت ، داشتن پوسته هاي مختلف براي دستگاه مشتريان ، داشتن ضريب امنيتي بالا و سازگار با تمام آنتي ويروس ها و ...

قیمت:10000 تومان

خرید آنلاین

نويسنده :

تاريخ: سه شنبه پنجم آبان ۱۳۹۴ ساعت: 14:55

رایج ترین دلیل نفوذهای اینترنتی از طریق ضعف کدها میباشد و نه از طریق هاست ، سرور و یا شبکه زیرا به دلیل امینت بالای سیستمعامل و قدرت بالای تجهیزات شبکه و فایروال ها نفوذ از طریق هاست ، سرور و یا شبکه امری غیر ممکن است.هنگامی که یک سایت مورد نفوذ قرار میگیرد با احتمال تقریباً 100 به علت عدم رعایت یکی موارد ذکر شده در زیر است :

1- در صورت استفاده از سیستم های مدیریت محتوای قدیمی مانند جوملای 1.5 و یا دیگر سیستم های قدیمی احتمال هک شدن سایت شما بسیار بالا خواهد بود .

باید تمامی نرمافزارها و یا سیستم های مدیریت محتوای سایت خود را به آخرین نسخه بهروزرسانی نمایید .

2- استفاده از کدها و یا اسکریپت های ناامن و یا دارای امنیت پایین

یکی از رایجترین عوامل هک شدن استفاده از کدهای ناامن میباشد زیرا نفوذ از طریق کد صدها برابر سادهتر از نفوذ از روشهای دیگر مانند سرور ، شبکه و یا هاست میباشد .

از یک متخصص امنیت درخواست نمایید امنیت تمامی بخشهای سایت شما را بررسی نماید.

3- استفاده از ماژول ها -پلاگین ها یا کامپوننت های نا امن

معمولاً هسته (بخش مرکزی)سیستم ها دارای امنیت مناسبی میباشد اما ماژولها ، قالبها، کامپاننت ها و یا پلاگین ها دارای امنیت بسیار پایینی میباشد.تا حد ممکن هرگز از ماژول ، قالب ،کامپوننت و یا پلاگین اضافی بر روی سایت خود استفاده ننمایید

در صورت نیاز حتمی به استفاده از ماژول ، قالب ، کامپوننت و یا پلاگین اضافی بر روی سایت خود از بروز بودن و امن بودن آنها اطمینان حاصل نمایید و هرگز از سیستم های قدیمی و یا ناامن استفاده ننمایید زیرا در آن حالت احتمال هک شدن شما تقریباً 100 درصد خواهد بود اما به طور کل این مورد توصیه نمیشود.

برای تکتک نرمافزارها ، ماژولها ، قالبها، کامپاننت ها و پلاگین های نصبشده باید موارد امنیتی رعایت گردد .

4- عدم رعایت موارد امنیتی مربوط به سیستم مدیریت محتوای مورد استفاده مورد استفاده مانند تنظیم سطح دسترسیها

معمولاً یکی از رایجترین عوامل هک شدن سایت های که از سیستم های مدیریت محتوای شناختهشده استفاده مینمایند عدم رعایت موارد امنیتی ارائهشده توسط آن نرمافزار میباشد .

تمامی سیستم های مدیریت محتوای معروف و شناختهشده مانند جوملا ، ورد پرس و غیره که دارای کیفیت و امنیت قابل قبولی میباشد دارای یک راهنمای امنیتی میباشد که توسط تولیدکننده ارائهشده است که باید در هنگام نصب و استفاده از آن نرمافزار تمامی موارد به صورت دقیق رعایت گردد

5- استفاده از رمز عبور ضعیف و ساده و یا دسترسی افراد دیگر به آن

از رمزهای عبور پیچیده برای ایمیلهای شخصی ، ناحیه کاربری، کنترل پنل هاست ،FTP ، دیتابیس،Admin ،ایمیلهای هاست، بخش مدیرت سایت استفاده کنید و رمزها را به صورت دوره ای تغییر دهید و از قرار دادن رمز در اختیار اشخاص دیگر خودداری کنید .

روشهای لو رفتن رمز عبور بسیار متعدد میباشند برای نمونه دیدن تایپ رمز عبور توسط شخص دیگر و حفظ کردن آن، لو رفتن توسط کارمندان و یا همکاران ناراضی، قرار دادن نرمافزار جاسوس بر روی کامپیوتر فرد، ساده بودن رمز عبور و پیدا کردن آن با استفاده از روشهای bruteforce ، حدس زدن رمز عبور مانند شماره تلفن و شماره شناسنامه و یا هر نوع رمز قابل حدس دیگر.ویروسها و تروجان ها، قرار دادن رمزها در محل ناامن مانند فلش دیسک یا ایمیل که در صورت لو رفتن رمز ایمیل تمام رمزهای دیگر نیز لو می روند ، مهندسی اجتماعی و دهها روش دیگر که توسط نفوذگر ها مورد استفاده قرار میگیرد و فرد بدون اینکه خودش اطلاع داشته باشد رمزش لو رفته است و بعد ها در زمانی مناسب رمز مورد سوءاستفاده قرار میگیرد.

کامپیوتر شخصی خود را بررسی کنید که keylogger و یا ویروس روی آن نباشد و رمزتان را ارسال نکند

6-ویروسی شدن کامپیوتر شخصی شما

یکی از روشهای رایج نفوذ گران انتشار ویروس و تروجان در سطح اینترنت میباشد. معمولاً این نرمافزارهای مخرب بدون اطلاع مدیران سایت که در حال استفاده از کامپیوتر ، تبلت و یا کافی نت آلوده میباشند تمامی رمز عبورها را مخفیانه برای نفوذگر ارسال مینمایند و نفوذگر به راحتی و بدون اطلاع مدیر سایت از اینکه در زمانی رمز وی لو رفته سایت را هک مینمایند

از امن بودن کامل کامپیوتر شخصی خود مطمئن شوید و یک نرمافزار ضد ویروس قوی بر روی آن نصب نمایید و در صورت نیاز سیستمعامل و تمامی اطلاعات آن را حذف و مجدد سیستمعامل نصب نمایید .

7- نصب نرمافزار ، ماژول ، قالب ، کامپوننت و یا پلاگین قفل شکسته یا قدیمی و دارای مشکل امنیتی

هرگز از نرمافزار ، ماژول ، قالب ، کامپوننت و یا پلاگین قفل شکسته استفاده ننمایید .

معمولاً نفوذگر ها اقدام به شکستن قفل نرمافزارها مینمایند و سپس در آن نرمافزار یک در ورود پنهانی(back door)، ویروس مخفی (trojan) و یا کد مخرب قرار میدهند و سپس آن را به رایگان در اینترنت منتشر مینمایند و شما نیز ممکن است به دلیل رایگان بودن از آن استفاده نمایید. این روش یکی از رایجترین روشهای نفوذگرها برای نفوذ میباشد زیرا اینامر موجب میشود پس از نصب آن نرمافزار، ماژول ، قالب ، کامپوننت و یا پلاگین سایت شما عملاً در اختیار هکر قرار میگیرد تا در زمان مناسب به آن نفوذ نماید .

نويسنده :

تاريخ: دوشنبه بیست و دوم تیر ۱۳۹۴ ساعت: 22:59

|

| | |